0x01 Sql注入fuzz测试过滤关键字-waf fuzz测试

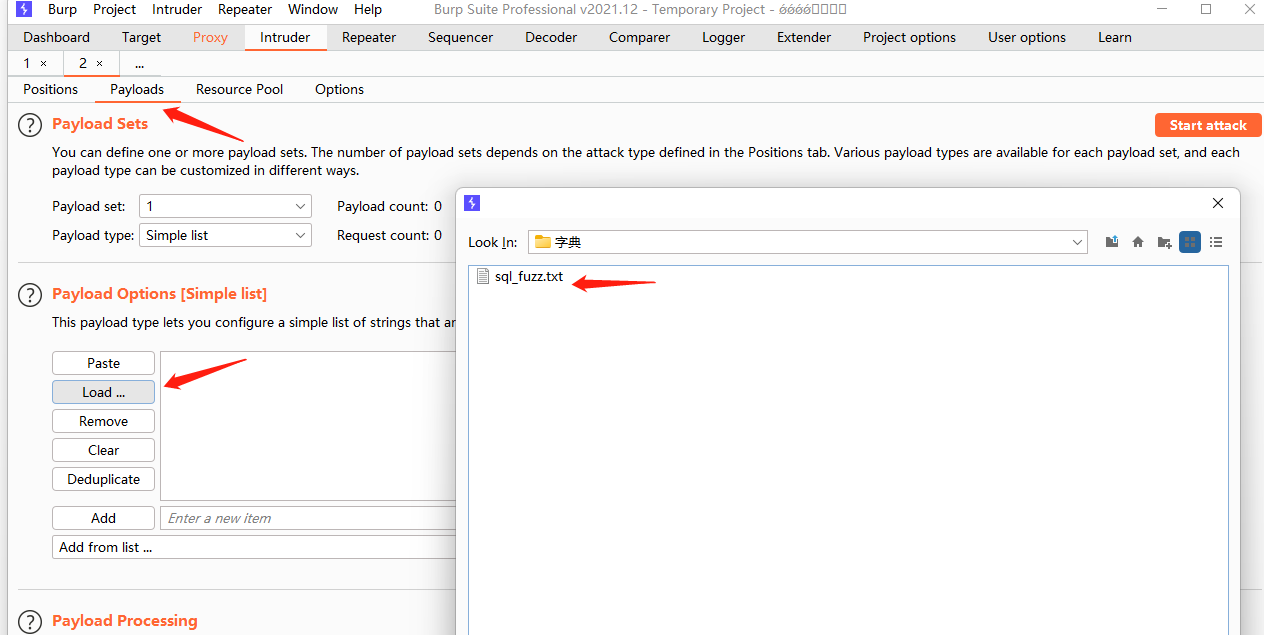

1.字典如下:

length

+

handler

like

select

sleep

database

delete

having

or

as

-~

BENCHMARK

limit

left

select

insert

sys.schema_auto_increment_columns

join

right

#

&

&&

\

handler

-- -

--

--+

INFORMATION

--

;

!

%

+

xor

<>

(

>

<

)

.

^

=

AND

BY

CAST

COLUMN

COUNT

CREATE

END

case

'1'='1

when

admin'

"

length

+

length

REVERSE

ascii

select

database

left

right

'

union

||

oorr

/

//

//*

*/*

/**/

anandd

GROUP

HAVING

IF

INTO

JOIN

LEAVE

LEFT

LEVEL

sleep

LIKE

NAMES

NEXT

NULL

OF

ON

|

infromation_schema

user

OR

ORDER

ORD

SCHEMA

SELECT

SET

TABLE

THEN

UPDATE

USER

USING

VALUE

VALUES

WHEN

WHERE

ADD

AND

prepare

set

update

delete

drop

inset

CAST

COLUMN

CONCAT

GROUP_CONCAT

group_concat

CREATE

DATABASE

DATABASES

alter

DELETE

DROP

floor

rand()

information_schema.tables

TABLE_SCHEMA

%df

concat_ws()

concat

LIMIT

ORD

ON

extractvalue

order

CAST()

by

ORDER

OUTFILE

RENAME

REPLACE

SCHEMA

SELECT

SET

updatexml

SHOW

SQL

TABLE

THEN

TRUE

instr

benchmark

format

bin

substring

ord

UPDATE

VALUES

VARCHAR

VERSION

WHEN

WHERE

/*

`

,

users

%0a

%0b

mid

for

BEFORE

REGEXP

RLIKE

in

sys schemma

SEPARATOR

XOR

CURSOR

FLOOR

sys.schema_table_statistics_with_buffer

INFILE

count

%0c

from

%0d

%a0

=

@

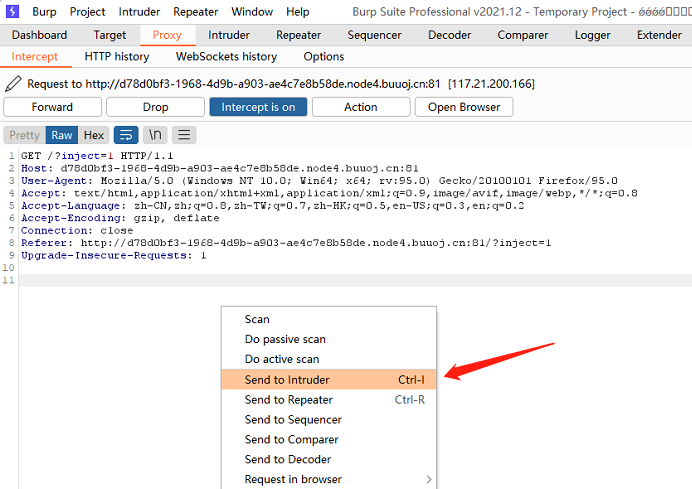

else2.打开burpsuit,右击鼠标,send to intruder

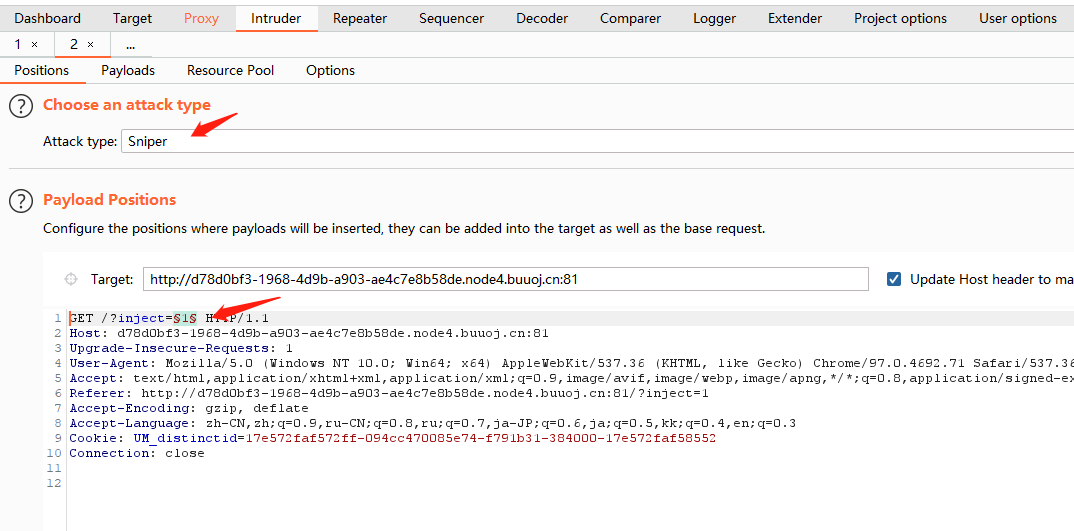

3.在position选中sniper选中需要修改的位置,在payload添加字典,最后start attack

四种攻击类型:

Sniper标签 这个是我们最常用的,Sniper是狙击手的意思。这个模式会使用单一的payload【就是导入字典的payload】组。它会针对每个position中$$位置设置payload。这种攻击类型适合对常见漏洞中的请求参数单独地进行测试。攻击中的请求总数应该是position数量和payload数量的乘积。

Battering ram – 这一模式是使用单一的payload组。它会重复payload并且一次把所有相同的payload放入指定的位置中。这种攻击适合那种需要在请求中把相同的输入放到多个位置的情况。请求的总数是payload组中payload的总数。简单说就是一个playload字典同时应用到多个position中

Pitchfork – 这一模式是使用多个payload组。对于定义的位置可以使用不同的payload组。攻击会同步迭代所有的payload组,把payload放入每个定义的位置中。比如:position中A处有a字典,B处有b字典,则a【1】将会对应b【1】进行attack处理,这种攻击类型非常适合那种不同位置中需要插入不同但相关的输入的情况。请求的数量应该是最小的payload组中的payload数量

- Cluster bomb – 这种模式会使用多个payload组。每个定义的位置中有不同的payload组。攻击会迭代每个payload组,每种payload组合都会被测试一遍。比如:position中A处有a字典,B处有b字典,则两个字典将会循环搭配组合进行attack处理这种攻击适用于那种位置中需要不同且不相关或者未知的输入的攻击。攻击请求的总数是各payload组中payload数量的乘积。

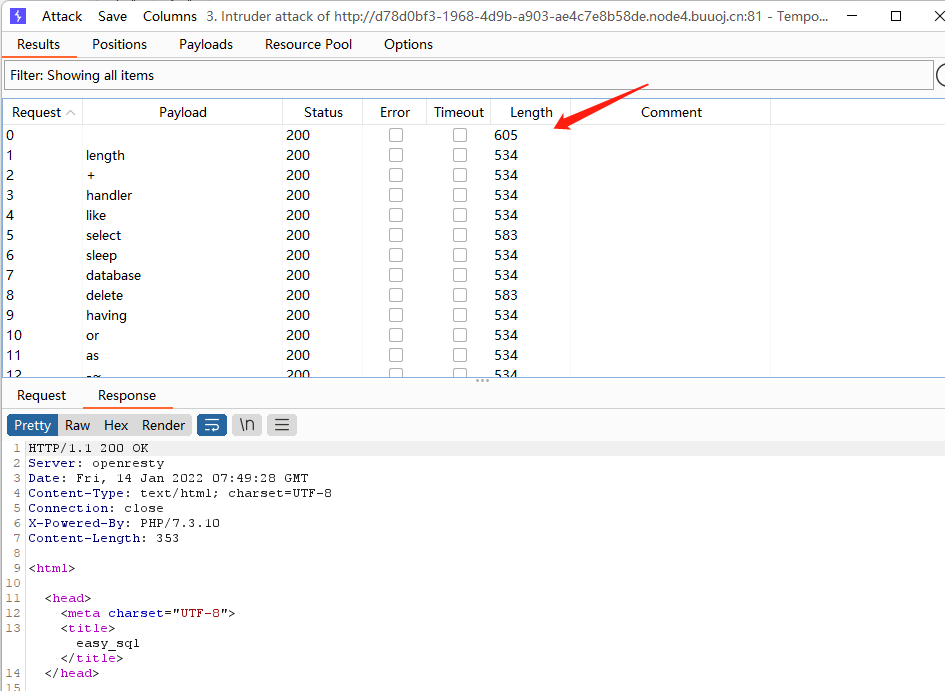

4.最终根据length判断哪些被过滤