[TQLctf 2022]misc

0x00 Misc 之 the Ohio State University

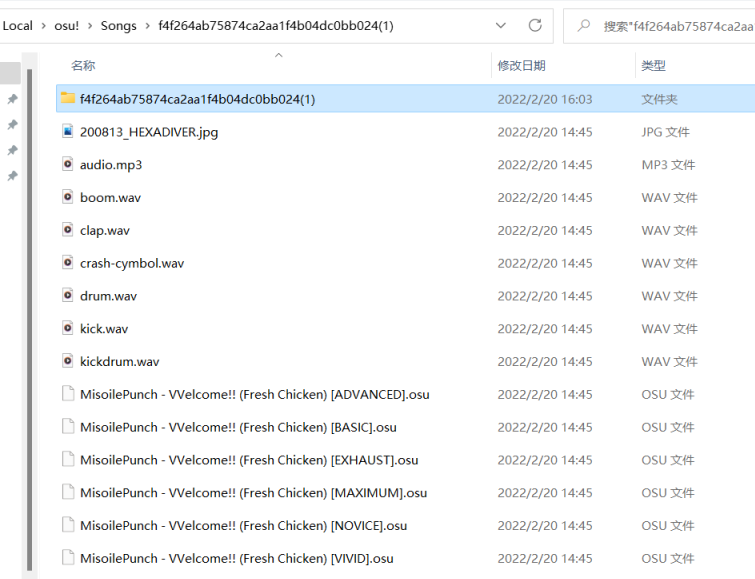

f4f264ab75874ca2aa1f4b04dc0bb024(1).osz

下载osu! 软件解压 这个游戏类似节奏大师 压缩包里边是这段音乐

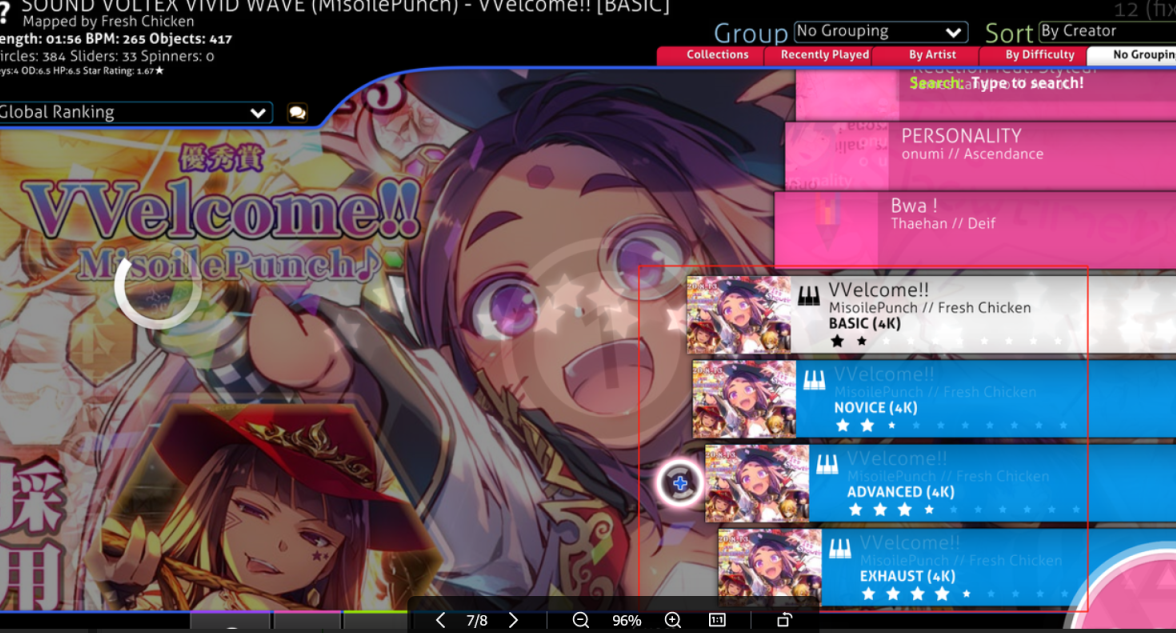

音游 名字VVelcome!!

osz ⽂件实际上就是 zip ⽂件,修改后缀名解压即可获得背景图、⾳频、⾳效和铺⾯⽂件。

通过查看铺⾯⽂件,我们可以获得该铺⾯所对应的 ID,然后去 Osu! 官⽹下载官⽅的铺⾯进⾏对⽐,发现有四

个⽂件经过了修改。(或者可以直接看⽂件的修改⽇期)

- flag 的第⼀部分被加密在背景图⽚中,经过了 steghide 加密,密码在图⽚的属性内可被找到

- flag 的第⼆部分被加密在 boom.wav 中,经过了 silenteye 加密,密码被写在 EASY 难度的铺⾯⽂件内

- flag 的第三部分被隐藏在最⾼难度的铺⾯⽂件中,通过游戏内置的编辑器可以发现最后的尾杀部分被修改成了⼀串⽆理多押,将 Note 转为 0/1 再通过⼆进制的解读可以获得 flag(例如下图,从下往上从左往右读为 00110101,转为字符为 5,其他以此类推)

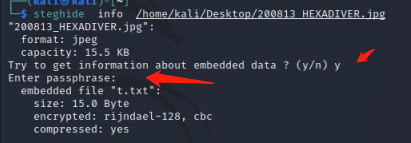

第一部分:kali安装 steghide 根据属性中密码提示得出flag

1.1

apt-get install steghide1.2查看是否有隐藏文件

steghide info /home/kali/Desktop/200813_HEXADIVER.jpg

//根据图片属性中的提示,猜测密码为:VVelcome!!

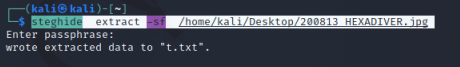

1.3 使用命令 将隐藏信息从载体中分离出来,得到flag1:TQLCTF{VVElcOM3

steghide extract -sf /home/kali/Desktop/200813_HEXADIVER.jpg

1.4 steghide 使用方法总结

将secret.txt文件隐藏到text.jpg中:

# steghide embed -cf test.jpg -ef secret.txt -p 123456

从text.jpg解出secret.txt:

#steghide extract -sf test.jpg -p 123456

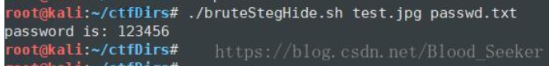

Steghide爆破密码:

#bruteStegHide.sh

#!/bin/bash

for line in `cat $2`;do

steghide extract -sf $1 -p $line > /dev/null 2>&1

if [[ $? -eq 0 ]];then

echo 'password is: '$line

exit

fi

done 用法:

# ./bruteStegHide.sh test.jpg passwd.txt

效果:

未完 待续

1.3 pug模板注入基础

参考链接:Nosql注入 总结 (kin9yh)

0x02解题思路

注册登录后发现自己注册的账户not active

查看源码

参考链接:Nosql 注入从零到一

参考链接:Nosql 总结 (kin9yh)

参考链接:kawhi’s Blog rctf复现