burpsuite-绕过tokon爆破

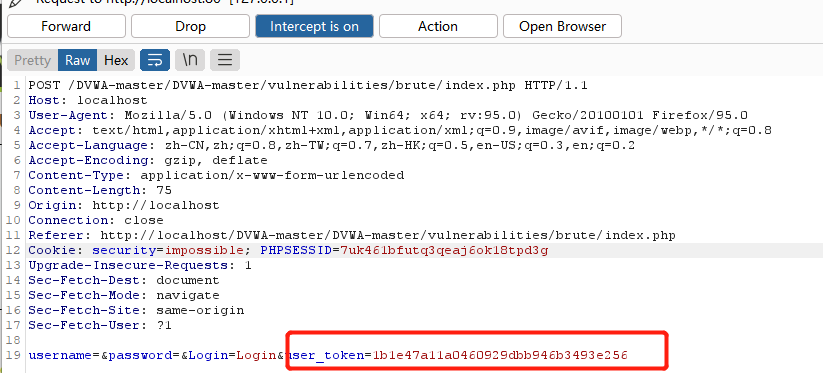

1.当一个界面带有tokon,

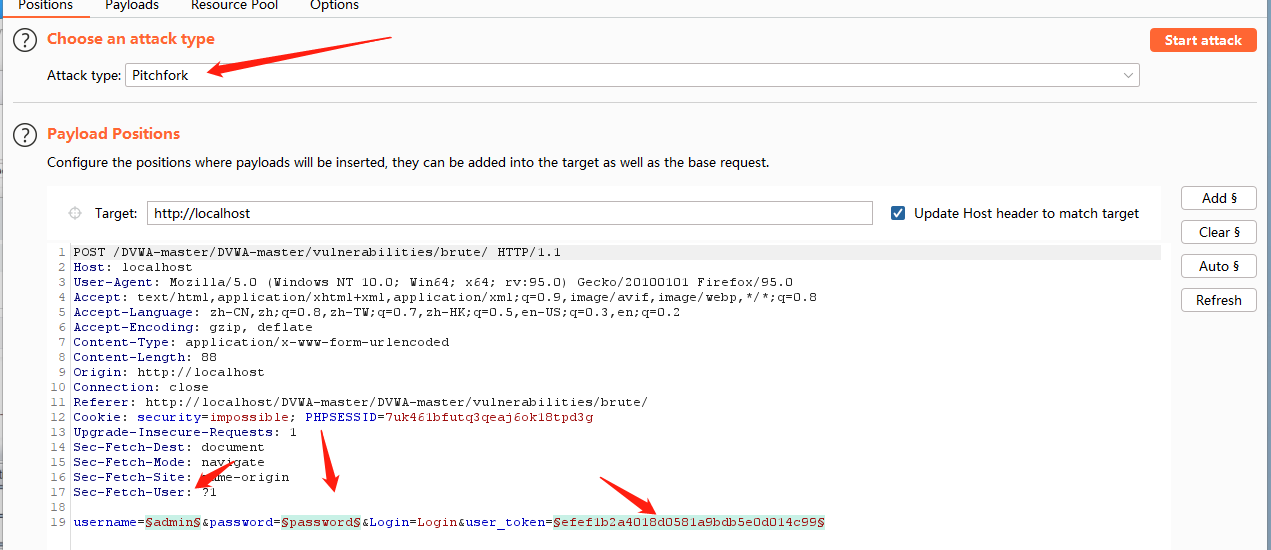

2.设置attack type为 pitchfork 修改username,password与tokon三个参数

3.设置payload,payload1(username),payload 2(password),payload3(tockon)

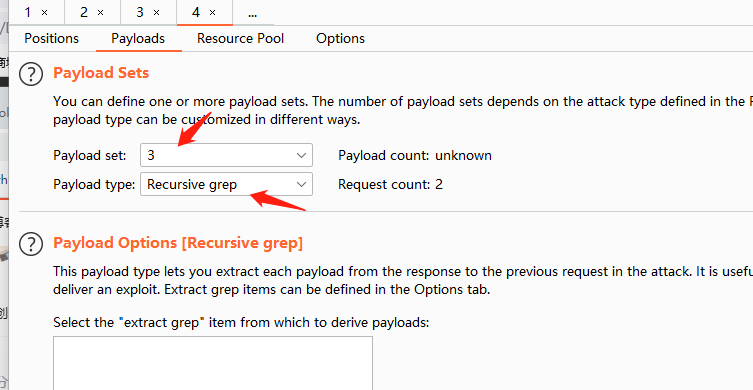

payload3(tockon) 的 payload type 为Recursibe grep

burpsuite-Intruder-Payloads (kin9yh)

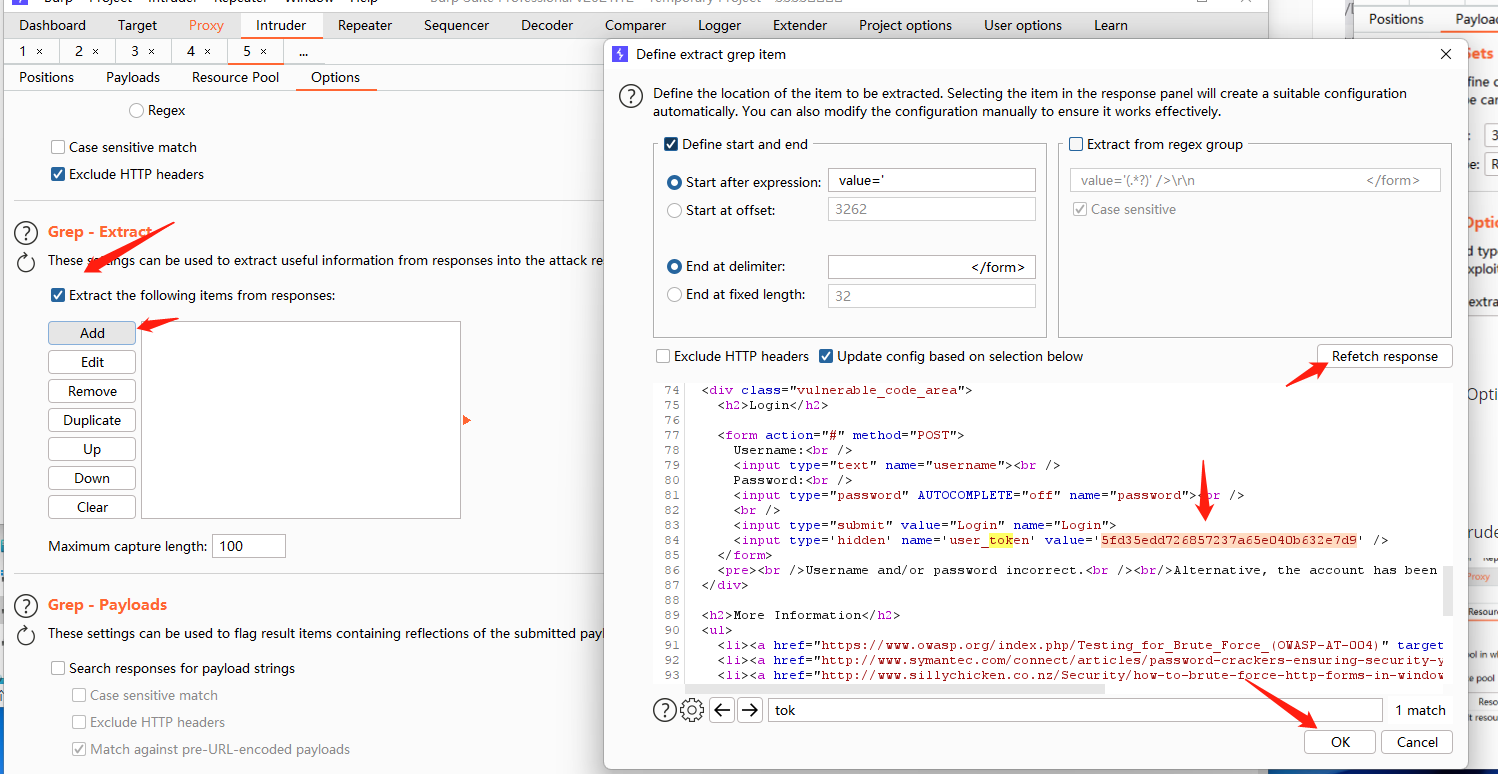

4.设置Intruder的Options选项,找Grep-Extract,选择Extract the following items from responses,点击Add

在弹出的窗口中选中user_token值,点击OK(注意保存该user_token值,接下来将设置该值为初始参数值)

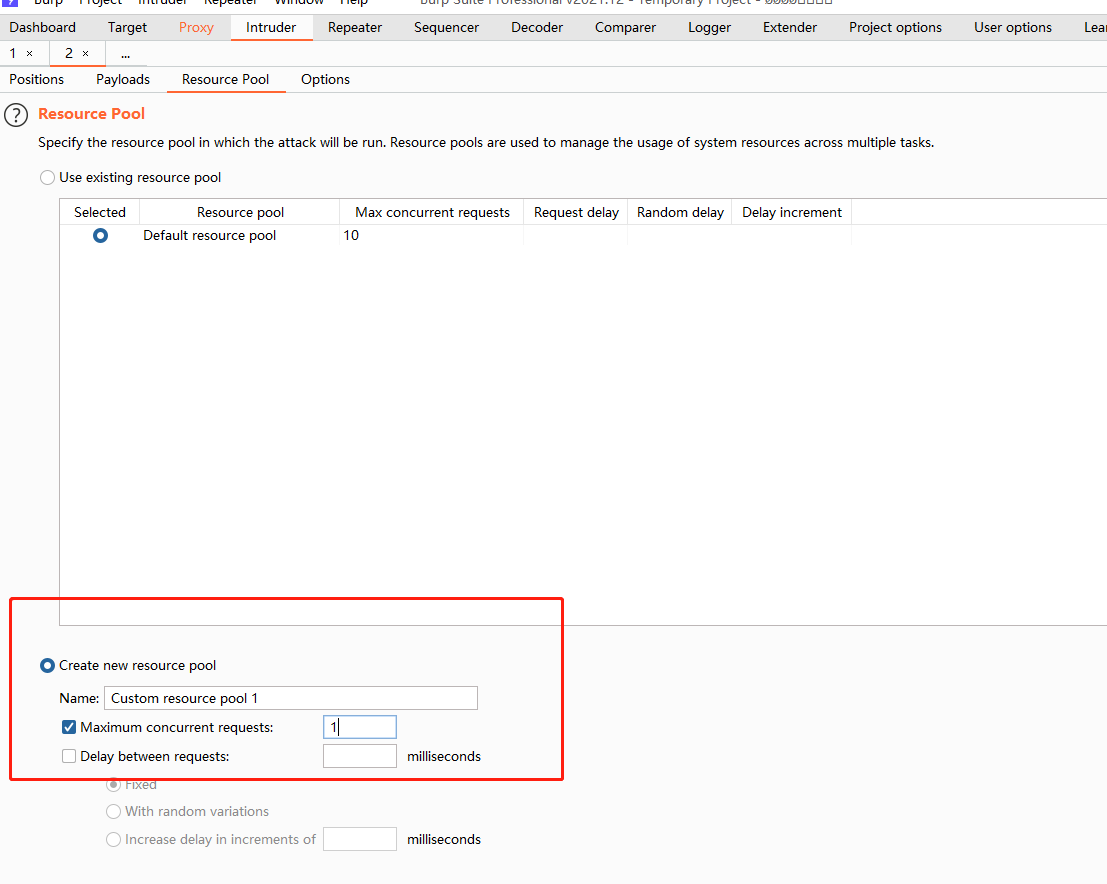

5.设置线程为1 因为需要从前一个response包中获取tokon所以线程必须设为1

旧版本burp在 Intruder-option-Request Engine下设置线程,新版本在Intruder-resource Pool下

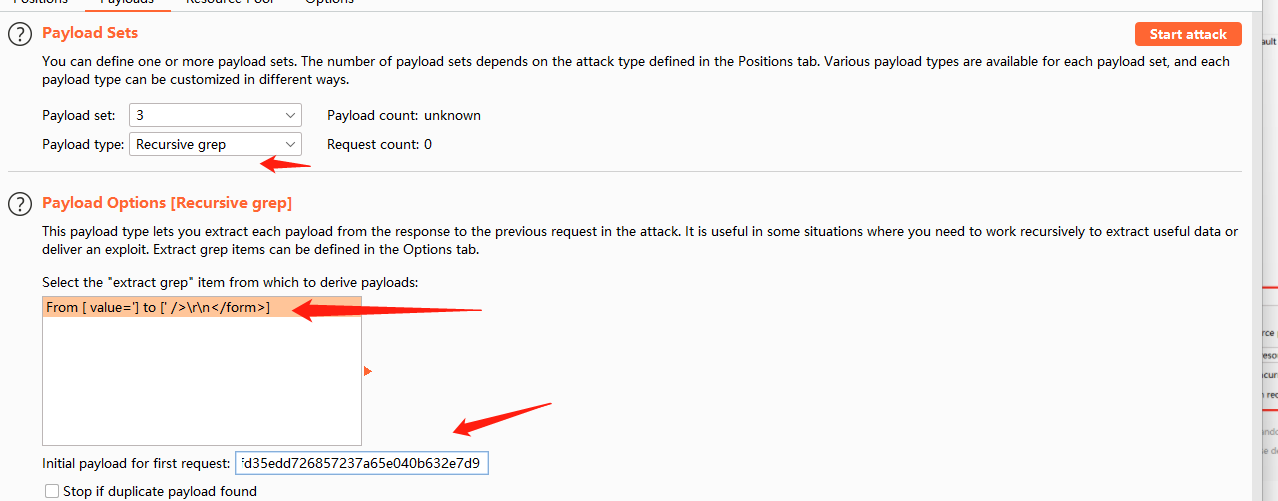

6.为payload3(tockon)添加攻击载荷

将payload type设为Recursive grep,并为initial payload for first request填入参数值(即刚才保存的user_token值)

5fd35edd726857237a65e040b632e7d9

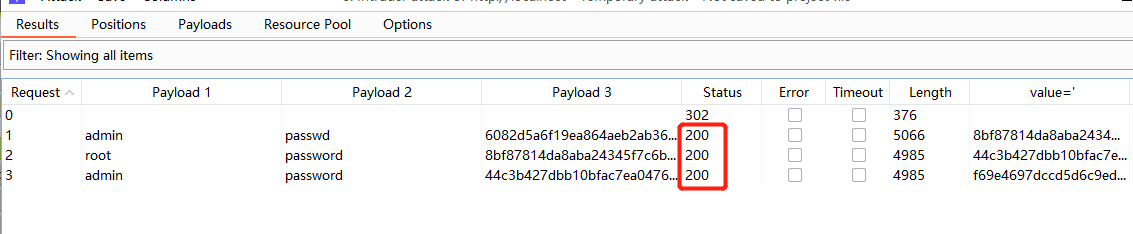

7.点击Start attack开始攻击,攻击成功